RESUMEN

La violencia contra las mujeres y las niñas (VCMN) no es un fenómeno nuevo. Lo nuevo son los crecientes peligros a que se enfrentan los millones de mujeres y niñas debido a la difusión de las TIC y redes sociales. Los casos de la VCMN donde se utilizan como plataformas las TIC y las redes sociales se encuentran fácilmente por medio de la cobertura mediática. Este estudio tiene como objetivo la comprensión y la definición de la tendencia y el estado de la ciber-VCMN para crear conciencia por medio del análisis de los sitios web de noticias online. Entre 2015 y 2020, se recopilaron artículos de los principales sitios de noticias. Se utilizó el Modelo de palabras claves temáticas para evaluar los artículos preprocesados (N=3.506) por año. Se señaló que la mayoría de los artículos sobre ciber-VCMN se centraban en temas de «Explotación sexual y abuso sexual de niños en línea» y «Violaciones de la privacidad relacionadas con las TIC». El análisis de los textos ayuda a trascender las limitaciones de las metodologías cualitativas tradicionales. Comprender las preocupaciones de la ciber-VCMN mediante la extracción de artículos de noticias podría ayudar a crear iniciativas y políticas para solucionar este problema. Proponemos que se lleve a cabo una investigación utilizando análisis de sentimiento de los datos de noticias para verificar y cuantificar el impacto de los problemas relacionados con la ciber-VCMN.

Palabras clave

Ciberviolencia, noticias, análisis de contenido, análisis de textos, ciber-VCMN, modelado de temas

Keywords

Cyberviolence, news, content analysis, text mining, cyber VAWG, topic modeling

ABSTRACT

Violence against women and girls (VAWG) is not a recent phenomenon. What is new is the additional increasing threats that millions of women and girls face because of the rapid spread of ICTs and the expansion of social media. Cases of VAWG wherein ICT and social media are used as platforms by cybercriminals can be seen in the news media coverage. This study aims to understand and determine the trend and the state of cyber VAWG to raise awareness through mining online news websites. News articles were scraped from popular news websites between 2015 to 2020. The preprocessed articles (N=3,506) were analyzed by year using the Topic Keyword Model (TKM). It was observed that the cyber VAWG articles topic trends are increasing with most of the articles focusing on the topics “Online sexual exploitation and sexual abuse of children” and “ICT-related violations of privacy”. Text mining methods may address the limitations of traditional qualitative approaches. Understanding the cyber VAWG issues by mining news articles is a novel approach that could help create programs and policies to address this societal concern. Additional studies should be conducted related to sentiment analysis of news data to verify and measure the influence of cyber VAWG-related topics.

Palabras clave

Ciberviolencia, noticias, análisis de contenido, análisis de textos, ciber-VCMN, modelado de temas

Keywords

Cyberviolence, news, content analysis, text mining, cyber VAWG, topic modeling

Introducción y estado del arte

Debido a su género, millones de mujeres y niñas de todo el mundo son objeto de violencia y misoginia deliberadas (Ellsberg et al., 2015; Tandon et al., 2015). Es un problema social global, que se ha pasado por alto y tolerado durante mucho tiempo (García-Moreno et al., 2015). Ocurre en todos los países, atravesando fronteras, razas, clases, comunidades, afectando profundamente a las víctimas, así como a las personas que las rodean y a la sociedad en su conjunto (Krantz & Garcia-Moreno, 2005). Por esa razón, las Naciones Unidas aprobaron resoluciones en apoyo para poner fin a la violencia contra las mujeres (VCM). El uso de las tecnologías digitales puede desempeñar un papel importante para garantizar que las mujeres ejerzan todos los derechos humanos, incluido el derecho a la libertad de opinión y expresión, y para participar plenamente, justamente y eficazmente en la vida política, económica, cultural y social (Abebe & Jepkiyeny, 2016). Sin embargo, la tecnología se ha convertido en un cómplice involuntario que permite la violencia basada en el género que se llama la ciberviolencia.

La ciberviolencia se define como el uso de los sistemas informáticos para causar, facilitar o amenazar con violencia contra personas que resulte o que pueda resultar en daño o sufrimiento físico, sexual, psicológico o económico y puede incluir la explotación de las circunstancias de la persona, características o vulnerabilidades (Council of Europe, 2018: 5). La ciberviolencia contra mujeres y niñas (ciber-VCMN) es un tipo de violencia de género que se produce en línea y refuerza la violencia física (Van-Der-Wilk, 2018). Aunque tanto las mujeres como los hombres pueden verse afectados por el abuso en línea, las mujeres y las niñas están sujetas a formas más graves de ciberviolencia. Estos incluyen el acoso en línea, la sextorsión, las amenazas y el chantaje en línea, el robo de identidad y la pornografía infantil en línea (incluido el voyeurismo en fotografías y videos) y la «pornografía de venganza» (Malhotra, 2015; Tandon et al., 2015). Todo esto constituye el universo de agresiones y violencia a que se enfrentan las mujeres en línea.

Es importante abordar la ciberviolencia, ya que a menudo se malinterpreta y no se considera grave. Es imperativo señalar que, aunque la ciberviolencia puede surgir en línea, generalmente termina fuera de línea y tiene un efecto perjudicial para las víctimas y sus familias. Esto plantea amenazas morales y psicológicas, y las víctimas y los sobrevivientes sufren ansiedad y depresión como resultado (Nixon, 2014; Saltz et al., 2020). Por ejemplo, las amenazas y el chantaje en línea, la incitación al suicidio en línea, la solicitud en línea de mujeres y niñas con fines sexuales pueden resultar en autolesiones o ser sometidas a un ataque físico por parte del perpetrador. Esto también puede obstaculizar su empoderamiento económico e imponer costos directos e indirectos a corto y a largo plazo para las personas y la sociedad y puede incluir la pérdida de sus medios de vida (García-Moreno et al., 2015). Por lo tanto, es fundamental tomar medidas para evitar que se produzcan incidencias cibernéticas de VCMN. En consecuencia, hay una pandemia mundial de VCMN cibernética (Tandon, 2015; Web Foundation, 2020) y el número de casos de VCMN cibernética ha aumentado durante la COVID-19 (Brudvig et al., 2020; United Nations Women, 2021). Los aspectos más destacados de la encuesta mundial en 180 países realizada en febrero de 2020 por la World Wide Web Fundación y la Asociación Mundial de Guías y Guías Scouts (2020) son los siguientes: 1) El 52% de las mujeres jóvenes y las niñas han experimentado abuso en línea, incluido mensajes amenazantes, acoso sexual y el intercambio de imágenes privadas sin consentimiento; 2) el 64% de todos los encuestados conocen a alguien que ha sufrido acoso, abuso o violencia; El 87% de las niñas piensan que el problema está empeorando; 3) la preocupación principal de los jóvenes es compartir imágenes, videos o mensajes privados sin su consentimiento. Otros estaban preocupados por los mensajes mezquinos y humillantes, el lenguaje abusivo y amenazante, el acoso sexual y el intercambio de contenido falso (14%); y 4) el 51% de los que han experimentado abuso en línea dicen que ha afectado su bienestar emocional y/o físico.

Las Filipinas, al igual que otros países, utiliza la tecnología en casi todos los aspectos de la sociedad y la economía. Se estima que 73 millones de personas en el país ya usaban Internet en 2020 (Miniwatts Marketing Group, 2020), con alrededor de 72 millones de perfiles de redes sociales activos (Departamento de Investigación de Statista, 2021a). No es de extrañar que también estén aumentando los casos de ciberviolencia en el país (Gonzales, 2019). Según la Comisión de los Derechos Humanos de Filipinas, el acoso sexual en línea, incluida la ciberviolencia entre pares, está aumentando contra mujeres y niñas, y las víctimas enfrentan amenazas de violación, acoso, difamación e incluso la muerte (Aguilar, 2020). Además, existen estudios que han destacado la relevancia de la concienciación para mitigar formas diferentes de la ciberviolencia. En el informe de la Universidad de Nuevo Brunswick (2015), los participantes de la encuesta sugirieron que enseñar a las personas e incorporar en el plan de estudios estrategias para lidiar con la ciberviolencia podría ayudar en gran medida a eliminar el problema, mientras que otros compartieron que conocer los recursos disponibles ya es una gran influencia para erradicar la ciberviolencia. Además, los medios de comunicación desempeñan un papel importante en la sensibilización del público, en la formulación de opiniones públicas, en la formulación de políticas y en el reconocimiento de problemas sociales (Carll, 2003; Sutherland et al., 2019; Zolnoori et al., 2019). Carll (2003) argumentó que uno de los instrumentos más fuertes para combatir el problema endémico de la violencia contra las mujeres es la cobertura objetiva de noticias y la difusión de información.

La investigación anterior que se centró en los medios de comunicación sobre la violencia contra las mujeres se llevó a cabo utilizando el análisis de contenido tradicional. En el transcurso de cuatro meses en tres estados australianos, Sutherland et al. (2019) recuperaron manualmente titulares de noticias sobre violencia contra las mujeres de los sitios de noticias del Internet utilizando el servicio de monitoreo y recuperación de medios (iSentia). Su estudio concluyó que la información que se extrae de los medios es un indicador importante de las actitudes y creencias de la comunidad sobre la violencia contra la mujer y, por lo tanto, un sitio crítico a través del cual se mide el progreso hacia el cambio de normas sociales. Si bien la VCMN cibernética es un problema social y un desafío que debe abordarse, ha recibido poca atención. Los medios de comunicación en línea son una de las plataformas donde se reposiciona la información sobre la VCMN cibernética y que se puede explorar a través del análisis de texto. La creciente cantidad de datos de textos disponibles desde varias aplicaciones ha creado la necesidad de avances en el diseño algorítmico (Aggarwal & Zhai, 2012), como los artículos de noticias en línea. Varias disciplinas han buscado aplicar el análisis de textos para extraer información y conocimientos útiles de una gran cantidad de texto en los últimos años (Antons et al., 2020; Gupta et al., 2020).

La minería de textos o el análisis de textos es un campo científico que analiza y procesa datos no estructurados, que representan casi el 95% de todos los big data (Gandomi & Haider, 2015). Es una disciplina interdisciplinaria que abarca la minería de datos, la estadística, la inteligencia artificial y el aprendizaje automático, la lingüística computacional, las bibliotecas y las ciencias de la información y las bases de datos (Miner et al., 2012). Los métodos de minería de texto pueden responder a las limitaciones de los enfoques cualitativos tradicionales. El análisis de contenido cualitativo es costoso, requiere mucho tiempo y muchos recursos (Zolnoori et al., 2019) y se basa en el compromiso humano, afectando los resultados y limita la cantidad de datos (Piepenbrink & Gaur, 2017). Además, el modelado de temas es una herramienta de extracción de los textos de uso común para organizar, analizar, buscar y resumir automáticamente grandes archivos electrónicos para descubrir temas ocultos y anotar los documentos de acuerdo con esos temas (Cho, 2019).

En este estudio, el enfoque del análisis del texto, que incluye el modelado de temas, se utilizó para analizar de manera eficiente las noticias e investigar los informes cibernéticos de VAWG con el objetivo de comprender y evaluar la tendencia y el estado de la VAWG cibernética, así como para aumentar la concientización por medio del análisis de los artículos de las noticias. Aunque ya se han realizado varios estudios en el mismo contexto en el que se aplicó el método de minería de texto para extraer información de artículos de noticias, estos estudios se preocupaban de otros temas. En un estudio de Zolnoori et al. (2019), emplearon el método más reciente de text-mining para realizar un análisis de los sentimientos y un modelado de temas basado en las palabras claves dominantes de las publicaciones científicas de la salud pública. Los resultados del estudio mostraron que la cobertura de noticias para los siete problemas disminuyó con el tiempo, mientras que la cobertura sobre el «comportamiento sexual», «embarazo» y «contaminación del aire» fluctuaba durante los años 2007-2017. Llegaron a la conclusión de que el modelado de temas representaba la preocupación de los medios de comunicación en las cosas que se refieren a la salud pública. Hori (2015) utilizó los archivos en línea de dos periódicos, el Japan News y el International New York Times, para realizar un estudio exploratorio de minería en busca de noticias sobre «agua» y «sociedad». Aquí, se aplicó la técnica de agrupamiento para dividir una colección de documentos en grupos mutuamente excluyentes basados en temas relacionados.

Enmarcando la ciberviolencia

Debido al amplio uso de las TIC y las redes sociales, así como a la pandemia en curso de VCMN, la VCMN cibernética se ha convertido en un problema mundial creciente con graves implicaciones económicas y sociales (Consejo de Europa, 2018; Tandon et al., 2015). El concepto y los tipos de ciberviolencia en este estudio han sido adaptados del «estudio de mapeo sobre la ciberviolencia» realizado por el Comité de la Convención sobre Ciberdelincuencia del Consejo de Europa (2018). Se pueden ver muchos de los ejemplos de los tipos de violencia cibernética que se superponen entre sí. Dado que no existe un léxico claro o una tipología de delitos categorizados como ciberviolencia, no todos los tipos o instancias tienen la misma gravedad, y no todos requieren una respuesta de la ley penal. Estos se analizan brevemente a continuación.

Acoso cibernético

Quizás el tipo de violencia cibernética más prevalente es el acoso cibernético, que implica una acción persistente y repetitiva, o «tormenta de abuso» dirigida a una sola persona con la intención de causar una angustia emocional grave y, en algunos casos, el miedo de sufrir daños físicos. En el discurso común, el acoso cibernético se puede definir o asociarse con la «pornografía de venganza» o «sextorsión». El acoso cibernético abarca varios actos, que incluyen el acoso cibernético y la pornografía de venganza, por ejemplo. El acoso cibernético se puede considerar comúnmente como cualquier acción de personas que comunican negativamente de forma repetida o envían mensajes ofensivos a través de medios electrónicos para dañar o incomodar a los demás (Segura et al., 2020). Se asocia más comúnmente con las víctimas adolescentes, mientras que «el acoso cibernético, la sextorsión y la pornografía de venganza» se asocia más comúnmente con los adultos o jóvenes mayores (Patchin & Hinduja, 2020).

No todos los tipos de ciberacoso son delitos intrínsecamente violentos. Los actos de ciberacoso incluyen el ciber-acecho, la denigración, la exclusión o el chisme, la falsificación de la identidad para publicar material en línea o el flaming, la suplantación, la divulgación, el phishing, el sexteo y el engaño (Notar et al., 2013; Runcan, 2020). Algunos de estos actos son a veces más graves que otros. Han contribuido a la explotación sexual, la producción no consensual y la publicación de imágenes visuales íntimas y coacción que conducen a la autolesión y al suicidio de las víctimas (Myers & Cowie, 2019; Saltz et al., 2020). La pornografía de venganza se refiere a imágenes sexualmente explícitas que circulan sin el consentimiento del sujeto. Otros términos incluyen «pornografía no consensual» y «el abuso basado en imágenes» (Kirchengast & Crofts, 2019). El fenómeno involucra principalmente a un socio que difunde el contenido en línea para avergonzar o amenazar a la víctima públicamente.

Violaciones de la privacidad relacionadas con las TIC

Varios tipos de ciberviolencia infringen la privacidad de las víctimas. Esto puede implicar intrusiones informáticas, investigación y distribución de datos privados («doxing») o acciones como «acoso cibernético o sextorsión / pornografía de venganza» para obtener, robar, exponer o explotar datos íntimos, la manipulación de fotografías de datos o imágenes y la suplantación de identidad.

Cyberstalking.

Se refiere al acecho en el formato electrónico. Con el anonimato, la facilidad y la eficacia de Internet, el ciber-acecho puede ocurrir de muchas maneras. Los acosadores cibernéticos pueden usar información personal sobre la víctima para amenazarla o intimidarla. Los acosadores cibernéticos también pueden enviar correos electrónicos repetitivos y no deseados o mensajes instantáneos que pueden ser de naturaleza hostil y amenazante. Los acosadores cibernéticos también pueden hacerse pasar por sus víctimas en línea robando información de inicio de sesión para una cuenta de correo electrónico o página de redes sociales y publicando mensajes en las páginas de otros compañeros. (Marcum et al., 2014: 48). Según el estudio, el acoso cibernético por parte de parejas íntimas a menudo se usa como un método de coerción en el contexto de abuso doméstico (Woodlock, 2017). En consecuencia, «el acecho abarca un patrón de comportamientos intrusivos repetidos, como seguir, acosar y amenazar, que causan miedo en las víctimas» (2017: 585).

Sextorsión.

«La sextorsión es la diseminación amenazada de imágenes explícitas, íntimas o vergonzosas con una naturaleza sexual sin consentimiento, generalmente con el propósito de obtener imágenes adicionales, actos sexuales, el dinero u otra cosa» (Patchin & Hinduja, 2020).

1) La sextorsión comienza inocentemente con una solicitud de videos o imágenes explícitos, pero pronto se intensifica. Los menores son los objetivos habituales, ya que ellos no saben exactamente cómo se enfrenta con los depredadores que les amenazan o les presionan a exponer sus imágenes explícitas (Hong et al., 2020). Según Howard (2019), esto podría llevar la angustia emocional que afecta a una gran cantidad de personas, con imágenes y videos explícitos que se exponen en línea si las víctimas no cumplieran con las demandas del depredador (Howard, 2019).

Explotación sexual y abuso sexual de niños en línea.

Los niños son las víctimas más comunes de la ciberviolencia, particularmente cuando se trata de la violencia sexual en línea (Consejo de Europa, 2018). Mientras la explotación y el abuso sexual de niños no son recientes, las TIC fomentan y agravan dichos hechos. Otras formas de estos son la pornografía infantil, la prostitución infantil y la solicitación sexual de los niños. Hay varias formas donde las personas con un interés sexual pervertido en los niños pueden abusar del uso de Internet: a) el intercambio de la pornografía infantil; b) localizando las posibles víctimas de abuso sexual; c) la participación en una comunicación sexual inapropiada y; d) mantener correspondencia con otras personas que tienen un interés sexual desviado a los niños (Kloess et al., 2014: 1).

Delitos de odio relacionados con las TIC.

La discriminación basada en la asociación personal percibida de una víctima puede inspirar la ciberviolencia. La raza, el género, la religión, la orientación sexual y las discapacidades son solamente algunos ejemplos de estas categorías. Los delitos motivados por el odio tienen implicaciones de gran alcance para las personas y las comunidades, y pueden conducir a las disputas grupales y a la desestabilización de comunidades enteras (Consejo de Europa, 2018; Iganski & Sweiry, 2018).

Amenazas directas o violencia física relacionadas con las TIC.

La ciberviolencia también podría implicar amenazas explícitas de violencia o la violencia física real. Se pueden utilizar los sistemas informáticos para dar lugar a los casos de asesinato, secuestro, violación y otros actos de agresión sexual o extorsión. La interferencia de los dispositivos médicos que causa lesiones o la muerte, así como los ciberataques a la infraestructura importante, son ejemplos de la violencia directa (Consejo de Europa, 2018). Otro ejemplo es el del «aplastar», que implica el engaño a un servicio de emergencia mediante el uso de teléfonos y, en algunos casos, sistemas informáticos para dirigir a la policía local a un lugar particular basado en un informe falso.

Ciberdelito.

A la luz de la definición anterior, los actos de ciberviolencia, como el acceso no autorizado a los datos personales, la destrucción de datos y el bloqueo del acceso a un sistema o datos informáticos pueden clasificarse como delitos cibernéticos.

Material y métodos

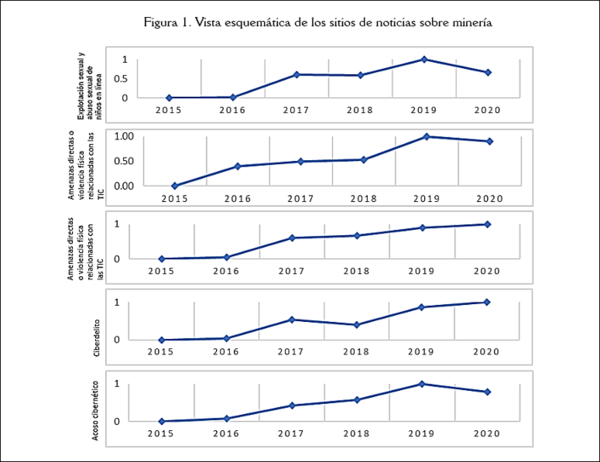

En este estudio, se emplearon métodos del análisis de texto para evaluar de manera eficiente los macrodatos de los medios de comunicación y para extraer información relevante sobre la cobertura de noticias de los problemas cibernéticos de VCMN. Los métodos de este estudio se basaron en el estudio de Zolnoori et al. (2019), que se centraba en los medios de comunicación de minería para comprender los problemas de salud. Esto consistió en cuatro pasos: 1) La identificación de las noticias relacionadas a la ciberviolencia; 2) El preprocesamiento; 3) La identificación del enfoque de los artículos de noticias asociados con los tipos de VCMN cibernética; y 4) El análisis de la tendencia de los artículos noticiosos relacionados con la VCMN cibernética. La Figura 1 muestra una vista esquemática de los sitios de noticias sobre la minería.

|

|

Identificación de problemas cibernéticos de VCMN

Las clases de ciberviolencia utilizadas para categorizar las noticias se basaron en el marco de ciberviolencia del Consejo de Europa (Consejo de Europa, 2018). Como se mencionó anteriormente, la ciberviolencia puede tomar muchas formas, tales como, el acoso, la violación de la privacidad, la agresión y la explotación sexual y los delitos de prejuicio contra los grupos sociales o las comunidades.

Procesamiento previo de los artículos de noticias

a) Recopilación de los artículos de noticias.

Para evaluar la cobertura de la VCMN cibernética, se analizaron los informes de las principales fuentes de noticias en línea con una fuerte presencia en los medios informativos y los medios de comunicación confiables en Filipinas (Departamento de Investigación de Statista, 2021b, 2021c; W3newspapers, 2020). Los principales sitios de noticias en línea se utilizaron como una fuente vital de nuestros datos, considerando su confiabilidad y su calidad como representante de la opinión general (Krawczyk et al., 2021). Se recopilaron artículos de noticias del Inquirer, la GMA, el Manila Bulletin, el Philippine Star, el Philippine Daily Inquirer y el Rappler.

Los artículos de noticias publicados utilizando los términos relacionados con la ciber-VCMN se rasparon a través de un rastreador web desarrollado utilizando el DOM (Document Object Model), que navega en las páginas web para descargar los artículos de noticias de un archivo en línea de las agencias de noticias mencionadas, para recopilar los hipervínculos internos y volcarlos en la base de datos. Entre enero de 2007 y junio de 2020 se recopilaron 9.842 artículos de noticias específicas sobre la ciberviolencia.

b) Limpieza de los artículos de noticias.

Normalmente, los datos extraídos son caóticos. Los artículos pueden contener contenidos no deseados o caracteres de cadena no deseados, y durante el raspado de la web, se confiaba en el DOM para realizar las consultas y la selección de algunos elementos en la página web. Primero se localizaba un conjunto de elementos específicos de un artículo y se utilizaba para obtener los datos necesarios de la página web. Se utilizaba la expresión regular (regex) para eliminar las cadenas no deseadas o los caracteres especiales o para reemplazarlos con espacios en blanco. Las expresiones regulares son los «objetos que describen un patrón de caracteres y se utilizan para realizar coincidencias de patrones» (Goyvaerts, 2007). Por ejemplo, los caracteres y las etiquetas como ... o | fueron eliminados. Además, las palabras clave del artículo se asignaron en función de los términos relacionados con la violencia contra las mujeres y los textos cibernéticos como «niña», «mujer», «arrestado», «atrapado», «sextorsión», «ciberdelincuencia» mediante la creación del modelo de la expresión regular (regex) script de Python basado en Huang (2019).

c) Filtrando los artículos de noticia sobre la ciber-VCMN.

Un script phyton desarrollado recopiló todos los artículos que coincidían con las palabras claves de búsqueda relacionadas con el marco de la ciberviolencia. El artículo filtrado se importó a la base de datos cibernética de VCMN. El título se leyó con atención si se ajustaba con el tema. De lo contrario, se marcó como «fuera del alcance» para filtrar el artículo de la tabla de datos. Y cuando esté más cerca del tema, el artículo se leyó y marcó como parte del alcance cibernético de la VCMN.

|

|

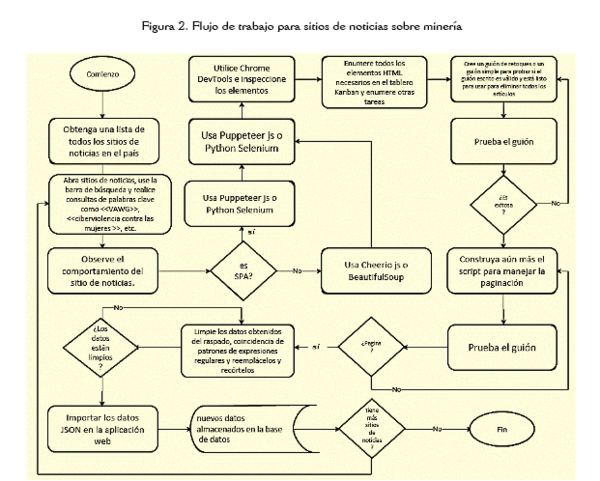

Los pasos detallados sobre cómo se recopilaron y pre-procesaron los datos de los sitios de noticias seleccionados se explican brevemente en los pasos a continuación. Estos son aplicables a cualquier estudio relacionado con la minería de textos y se muestran en el diagrama de flujo en la Figura 2:

- Paso 1: Obtener una lista de todos los sitios de noticias que tienen un patrón de paginación de sus resultados de búsqueda.

- Paso 2: Buscar las palabras claves (por ejemplo, VCMN, ciberviolencia contra las mujeres y ciberviolencia) en sus entradas de búsqueda para verificar si tienen una función de búsqueda que funcione y que pueda manejar la consulta.

- Paso 3: Observar el comportamiento del sitio de noticias para saber qué tecnología utilizar. Si el sitio web presenta elementos HTML de forma dinámica, hay que utilizar la biblioteca Puppeteer o Selenium. Si no es así, hay que usar las bibliotecas simples como Cheerio js o BeautifulSoup.

- Paso 4: Usar el Chrome DevTools para inspeccionar los elementos de la página, y encontrar los elementos necesarios para obtener datos relevantes como el elemento que contiene las filas de artículos de noticias de los resultados de búsqueda, los elementos del título, el atributo href para obtener la URL para ese contenido en particular, el elemento que contiene la fecha y los elementos de paginación para navegar por las otras páginas.

- Paso 5: Enumerar todos los elementos y escribir scripts simples para raspar.

- Paso 6: Crear y ejecutar un script fuera de todos los límites enumerados para extraer datos de una sola página para obtener datos.

- Paso 7: Escribir el script completo para exportar datos en una matriz en formato JSON.

- Paso 8: Utilizar expresiones regulares para limpiar los datos.

- Paso 9: Importar el archivo JSON a la aplicación web y analizarlo para que se cargue en el servidor y se almacene en la base de datos.

- Paso 10: Reiterar.

Modelado de temas

El modelado de temas es una técnica para extraer un grupo de palabras (es decir, un tema) de un conjunto de documentos que representa mejor la información. Se puede pensar como un enfoque metodológico para derivar temas recurrentes de corpus de texto que es un subconjunto de la minería de textos (Schmiedel et al., 2018). Se lleva a cabo en estudios que aplican una variedad de contenidos, incluidos los periódicos, las revistas científicas y las redes sociales. En este estudio, se utilizó el modelado de temas para el análisis de contenido mediante el desarrollo de un script phyton para identificar la estructura de los artículos de noticias basados en el paquete TKM (Topic Keyword Model) (Schneider, 2018) para identificar la estructura de temas ocultos de los artículos relacionados con las cinco categorías de ciberviolencia.

TKM asocia una palabra con un tema si este o las palabras que lo rodean tienen una puntuación de asociación de tema alta. Como resultado, el tema con el que se relaciona una palabra se ve significativamente afectado por las palabras que lo rodean. Durante el modelado de temas, TKM evalúa la disimilitud de los temas y solo mantiene los temas que son significativamente diferentes entre sí. El TKM puede determinar cuántos temas únicos se incluyen en un documento de texto. Además, al inferir distribuciones de palabras en un tema, el TKM distingue entre una palabra común y una característica de un tema y ajusta la probabilidad de asociación (puntuación) de una palabra con un tema en función de su similitud y la singularidad entre los temas (Zolnoori et al., 2019). Los resultados del modelado de temas se evaluaron aún más mediante la creación de una interfaz de usuario intuitiva para agrupar los datos según la categoría, el tipo de delito y la ubicación.

Análisis y hallazgos

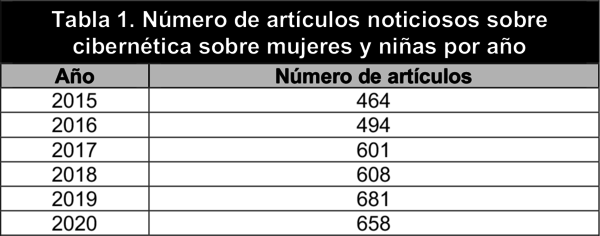

Después de excluir los artículos repetidos, de descartar las noticias repetidas y las entradas irrelevantes no relacionadas con la VCMN cibernética, se recopilaron 3.506 artículos de noticias desde el 1 de enero de 2015 hasta el 6 de junio de 2020, como se muestra en la Tabla 1. Estos artículos de noticias se almacenan en una base de datos. El resultado de este estudio está disponible en http://app.cybervawgphilippines.co.

|

|

El TKM se utilizó para clasificar temas relacionados con cuestiones de VCMN cibernética de artículos de noticias. La cobertura de noticias de los artículos asociados con la categoría de VCMN cibernética («Acoso cibernético», «Violaciones de la privacidad relacionadas con las TIC», «Explotación sexual y abuso sexual de niños en línea», «Delitos de odio relacionados con las TIC», «Amenazas directas relacionadas con las TIC o violencia real» y «Ciberdelito») de cada año de 2015 a 2020 se calcularon para determinar el estado dentro de cinco años.

|

|

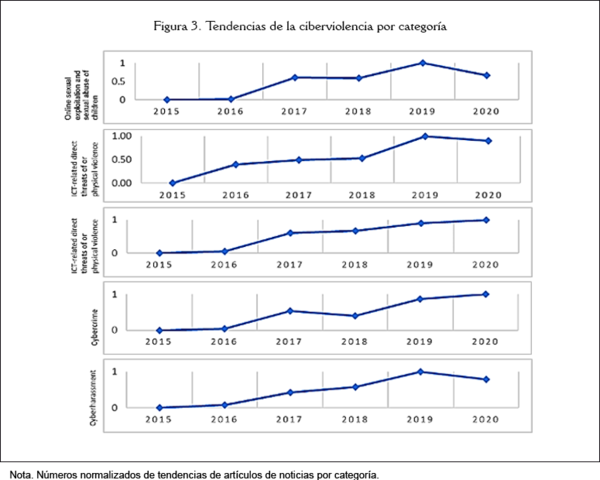

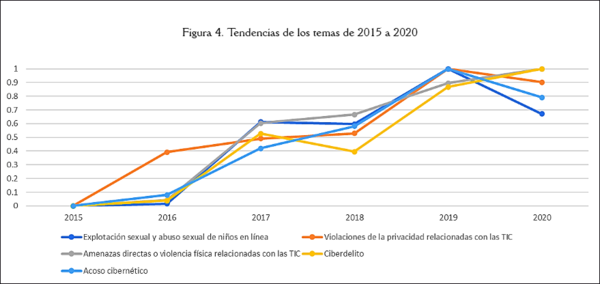

La Figura 3 muestra el número de los artículos de noticias que se cambiaron de la escala en relación con el número más alto en cada subfigura. Demostró que la cobertura de noticias de ciber-VAWG desde el año 2015 hasta el 2020 fue aumentando en estos años donde se alcanzó su pico más alto en el año 2019. Se puede notar que los datos del año 2020 son hasta el 6 de junio, pero ya han sido elevados.

|

|

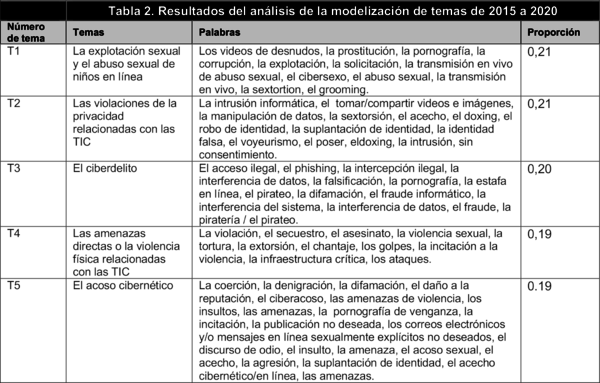

El período 2015-2020 tuvo cinco temas sobre la VCMN: T1 «Explotación sexual y abuso sexual de niños en línea», T2 «Violaciones de la privacidad relacionadas con las TIC», T3 «Delito cibernético», T4 «Amenazas directas o violencia física relacionadas con las TIC» y T5 «Acoso cibernético».

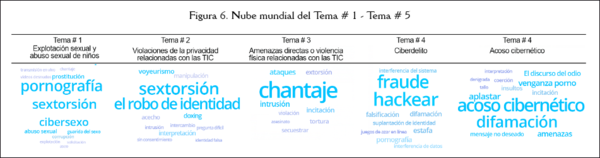

La Tabla 2 a continuación muestra el resultado del modelado de temas del 2015 al 2020. Un examen de las proporciones de los temas reveló que la mayoría de los artículos se centraron en el tema 1 y el tema 2, aunque todas las tendencias de los temas están aumentandas. Las tendencias de los temas se muestran en la Figura 4 y las palabras más frecuentes se muestran en la Figura 6.

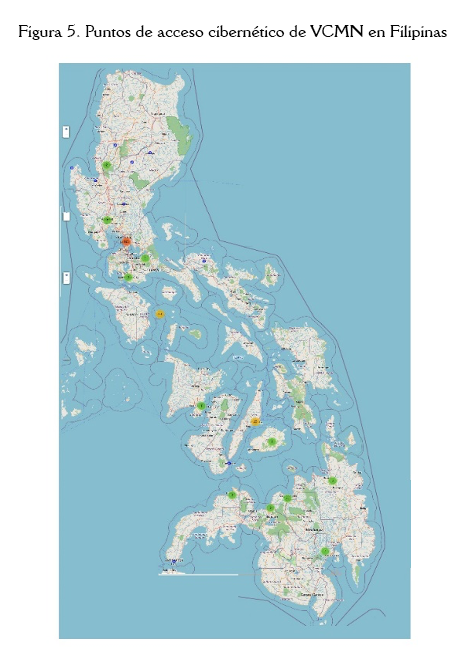

Los casos de Ciber-VCMN en algunas áreas de Filipinas son más frecuentes en las grandes ciudades. Las áreas de puntos críticos en las que probablemente ocurrirá la Ciber-VCMN son las ciudades de Metro Manila, Quezon y Marikina. En la región de Visayas, es probable que ocurran en las áreas de las ciudades de Bacolod y Cebu. En la región de Mindanao, probablemente ocurra más en la ciudad de Cagayán De Oro.

|

|

Además, se han utilizado los sitios de redes sociales para cometer los delitos informáticos. Facebook es uno de ellos y esto es muy famoso en Filipinas. Otros delincuentes también utilizan plataformas de sitios web de cibersexo.

Se muestran las palabras más frecuentes de la CiberVCMN en la Figura 6. Estas se relacionan principalmente con las actividades sexuales como la explotación sexual, la pornografía infantil, la sextorsión, el fotovoyeurismo, el videovoyeurismo y otros delitos relacionados con ella. Los textos con el tamaño más grande en cada categoría representan a los casos más pesados. Además, el TKM identificó doce temas de los artículos de noticias relacionados con la explotación sexual en línea y el abuso sexual de niños. Según la interpretación de las palabras clave de los temas identificados, los tres temas significativos de los artículos de noticias sobre la explotación sexual y el abuso sexual de niños en línea estaban relacionados principalmente con la «pornografía», el «cibersexo», la «sextorsión», la «pornografía», el «cibersexo», la «sextorsión», la «prostitución» y la «solicitación de los niños».

El TKM también identificó 16 temas de los artículos de noticias relacionados con las violaciones de la privacidad relacionadas con las TIC. Según la interpretación de las palabras clave de los temas identificados, los cinco temas significativos de los artículos de noticias sobre las violaciones de la privacidad relacionadas con las TIC se relacionaron principalmente con el «robo de identidad», la «sextorsión», la «manipulación», el «doxing» y la «suplantación». El TKM identificó 16 temas de los artículos de noticias relacionados con el ciberdelito. Según la interpretación de las palabras clave de los temas identificados, los cinco temas significativos de los artículos de noticias sobre el ciberdelito se relacionaron principalmente con el «fraude», la «piratería», el «phishing» y la «falsificación».

|

|

El TKM también identificaba 16 temas que vienen de los artículos de noticias que se están relacionados con las amenazas directas y la violencia física vinculadas a las TIC. Según la interpretación de las palabras claves identificadas, los cuatro temas significativos de los artículos de las noticias sobre amenazas directas relacionadas con las TIC se relacionaron principalmente con el «chantaje», la «incitación a la violencia», la «extorsión» y la «violación». El TKM identificó 26 temas de los artículos de noticias relacionados con el ciberacoso. Según la interpretación de las palabras clave de los temas identificados, los cinco temas significativos de los artículos de noticias sobre acoso cibernético se relacionaron en su mayoría con el «ciberacoso», la «difamación», el «discurso de odio» y la «pornografía de venganza».

|

|

Debate y conclusión

La conveniencia en el flujo de información de las plataformas en línea ha mejorado la participación civil en la sociedad. Sin embargo, una reacción a la comodidad que ofrecen las redes sociales y las plataformas de Internet son los riesgos subyacentes de las violaciones cibernéticas, como el acto de la VCMN cibernética. Esta es una amenaza creciente adicional a la que se enfrentan millones de mujeres y niñas. Es un problema social y un hecho social que se debe resolver. Este estudio analizó el alcance de la VCMN cibernética y la prevalencia de su incidencia en Filipinas a través de la exploración de las fuentes de los medios de comunicación en línea. Los resultados de este estudio mostraron la magnitud de la violencia que muchas mujeres habían experimentado en el país. A través de la extracción y el análisis de todos los datos disponibles de los medios de comunicación en línea, se capturaron las diferentes formas de violencia experimentadas por las mujeres relacionadas con la tecnología: La explotación sexual en línea y el abuso sexual de los niños, las violaciones de privacidad relacionadas con las TIC, el ciberdelito, las amenazas relacionadas con las TIC o la violencia física y el ciberacoso.

Temas mutuos surgen del informe mencionado sobre la sextorsión, la pornografía, el cibersexo, la difamación y el chantaje. Este resultado puede vincularse a los informes de que, a pesar de tener la prostitución como ilegal en el país, Filipinas todavía está considerada como uno de los países más conocidos como sitio para el «turismo sexual» (Aguilar, 2019). Cuando se habla del trabajo forzoso en la industria del sexo, el 99% de las víctimas eran mujeres y niñas, y de estas, el 21% son niños (Aguilar, 2019). Estos proveedores de servicios sexuales están considerados como víctimas de la pobreza y el cambio social; por tanto, es fundamental que se aborden dichos problemas relacionados con este tema. Muchas veces, las víctimas de la VCMN cibernética están aterrorizadas de compartir e informar sobre sus historias, y están forzadas a sufrir en silencio por temor de las represalias o la estigmatización social.

El número creciente de la cobertura de noticias extraídas en relación con la VCMN cibernética es una manifestación de que hay un número significativo de casos que ya habían sido reportados por los principales medios de comunicación y que el número de los casos de VAWG cibernético sigue aumentando anualmente a pesar de la conveniencia de obtener datos e información sobre la VCMN en línea. Los números han llevado el surgimiento de la VCMN cibernética como un problema continuo con repercusiones potencialmente significativas en la salud mental de las víctimas. Los informes apuntan al trauma psicológico, pensar en el suicidio y la depresión, y la ansiedad llevada por los temores de vergüenza, la humillación, el acoso y el estigma asociados con la violencia cibernética (sexual) (Pashang et al., 2018). Las grandes ciudades también generan mayores estancias del acoso y violencia en comparación a las ciudades pequeñas, quizás porque los perpetradores tienen una mayor densidad de víctimas en las áreas urbanas.

La ciberviolencia representa un desafío desalentador para los que se encargan de formular las políticas, los funcionarios encargados de ejecutar la ley e incluso también a los académicos. Si bien Filipinas ya tiene varias legislaciones para proteger a las mujeres, el portavoz de la Comisión de Derechos Humanos (CDH) señaló que su implementación sigue siendo un desafío (Aguilar, 2020). Es notable que todavía está presente la ausencia de políticas públicas para incorporar más programas preventivos y para fortalecer las instituciones y los mecanismos de apoyo contra la ciber-VCMN. Se recomienda encarecidamente que se organicen programas de concientización e intervenciones educativas que cambien la actitud, especialmente para las mujeres y las niñas, para que se salvaguarde su identidad y cómo afrontar las incidencias de la ciberviolencia. El apoderamiento de las mujeres mediante la sensibilización contra la VCMN cibernética en cualquier forma y la comprensión de las razones por que ocurre tal violencia ayuda convencer a las víctimas a abrirse y a compartir sus propias historias.

Los medios de comunicación también podrían desempeñar un papel fundamental para cambiar el estigma planteado por la sociedad hacia las víctimas de la VCMN cibernética. A través de su cobertura, pueden llegar a un público más amplio y pueden informar al público sobre los servicios disponibles contra la violencia, garantizar una investigación justa y equitativa en los casos de violencia contra las mujeres y asegurar que las obligaciones se traduzcan en políticas. La concientización puede cambiar las actitudes y el comportamiento no solo de las mujeres sino también de los hombres que perpetúan o ignoran las diversas formas de violencia contra las mujeres y las niñas. En consecuencia, es urgente que los legisladores establezcan leyes más sólidas que sancionen a los culpables de la ciberviolencia. El uso de la minería de textos para analizar los medios de comunicación podría ayudar a aumentar la concientización de la sociedad para dar lugar a las soluciones de la ciber-VCMN que sean aceptables y sostenibles. Además, se propone que se realicen más investigaciones sobre el análisis de sentimientos de los datos de noticias para verificar y cuantificar el impacto de los problemas relacionados con la ciber-VCMN.

Contribución de Autores

Idea, J.D.F.; Revisión de literatura (estado del arte), J.D.F., M.A.C.T.; Metodología, J.D.F.; Análisis de datos, J.D.F., M.A.C.T.; Resultados, J.D.F., M.A.C.T.; Discusión y conclusiones, M.A.C.T, J.D.F.; Redacción (borrador original), J.D.F.; Revisiones finales, J.D.F., M.A.C.T.; Diseño del Proyecto y patrocinios, J.D.F., M.A.C.T. (1)

References

- Brudvig, I, Chair, C & Van-Der-Wilk, A. 2020.and increasing domestic violence against women: The pandemic of online gender-based violence&author=&publication_year= Covid-19 and increasing domestic violence against women: The pandemic of online gender-based violence.Word Wide Web Foundation

- Hong, S, Lu, N, Wu, D, Jimenez, D E & Milanaik, R L. 2020.sextortion: Internet predators and pediatric interventions&author=Hong&publication_year= Digital sextortion: Internet predators and pediatric interventions. Current Opinion in Pediatrics 32(1):192–197.

- Huang, M. 2019.mining&author=&publication_year= News mining.[Source Code]. Github

- Gonzales, C. 2019.on the rise over the last 6 years&author=&publication_year= Cybercrime on the rise over the last 6 years.Inquirer

- Abebe, O J & Jepkiyeny, A. 2016.action to end violence against women and girls in Africa&author=Abebe&publication_year= Accelerating action to end violence against women and girls in Africa. SRRN Electronic Journal .

- Abaido, G M. 2020.on social media platforms among university students in the United Arab Emirates&author=Abaido&publication_year= Cyberbullying on social media platforms among university students in the United Arab Emirates. International Journal of Adolescence and Youth 25(1):407–420.

- W3newspapers (Ed.) 2020.newspapers and news sites&author=&publication_year= Philippine newspapers and news sites.

- Gandomi, A & Haider, M. 2015.the hype: Big data concepts, methods, and analytics&author=Gandomi&publication_year= Beyond the hype: Big data concepts, methods, and analytics. International Journal of Information Management 35(2):137–144.

- Miniwatts Marketing Group (Ed.) 2021.usage statistics the Internet big picture&author=&publication_year= Internet usage statistics the Internet big picture.Internet World Stats

- Gupta, A, Dengre, V, Kheruwala, H A & Sha, M. 2020.review of text-mining applications in finance&author=Gupta&publication_year= Comprehensive review of text-mining applications in finance. Financial Innovation 6(39).

- United Nations Women (Ed.) 2021.shadow pandemic: Violence against woman during COVID-19&author=&publication_year= The shadow pandemic: Violence against woman during COVID-19.UN Women

- Cho, H W. 2019.Topic modeling. Osong Public Health and Research Perspectives 10:115–116.

- Zolnoori, M, Huang, M, Patten, C A, Balls-Berry, J, Goudarzvand, S, Brockman, T, Sagheb, E & Yao, L. 2019.news media for understanding public health concerns&author=Zolnoori&publication_year= Mining news media for understanding public health concerns. Journal of Clinical and Translational Science 5(1).

- Marcum, C D, Higgins, G E & Ricketts, M L. 2014.Juveniles and cyber stalking in the United States: An analysis of theoretical predictors of patterns of online perpetration. International Journal of Cyber Criminology 8(1):47–56.

- Tandon, N & Pritchard, S. 2015.violence against women and girls: A world-wide wake-up call&author=&publication_year= Cyber violence against women and girls: A world-wide wake-up call.Broadband Commission for Digital Development

- Statista Research Department (Ed.) 2021a.of social network users in the Philippines from 2017 to 2019 with a forecast until 2025&author=&publication_year= Number of social network users in the Philippines from 2017 to 2019 with a forecast until 2025.Statista

- Myers, C A & Cowie, H. 2019.across the lifespan of education: Issues and interventions from school to university&author=Myers&publication_year= Cyberbullying across the lifespan of education: Issues and interventions from school to university. International Journal of Environmental Research and Public Health 16(7).

- Howard, T. 2019.Psychological effects experienced and seeking help and reporting among emerging adults&author=&publication_year= Sextortion: Psychological effects experienced and seeking help and reporting among emerging adults.[Doctoral Dissertation, Walden University]. Walden University Scholar Works

- Schneider, J. 2018.Package&author=&publication_year= TKM Package.[Source Code]. Github

- Piepenbrink, A & Gaur, A S. 2017.models as a novel approach to identify themes in content analysis: the example of organizational research methods&author=Piepenbrink&publication_year= Topic models as a novel approach to identify themes in content analysis: the example of organizational research methods. In: of Management Proceeding&author=&publication_year= Academy of Management Proceeding. (p. 11335) Academy of Managementhttps://doi.org/10.5465/AMBPP.2017.141

- Council of Europe (Ed.) 2018.study on cyberviolence&author=&publication_year= Mapping study on cyberviolence.

- Pashang, S, Clarke, J, Khanlou, N & Degendorfer, K. 2018.cyber sexual violence against emerging young women: toward conceptual clarity&author=Pashang&publication_year= Redefining cyber sexual violence against emerging young women: toward conceptual clarity. In: youth and mental health. Advances in Mental Health and Addiction&author=&publication_year= Today’s youth and mental health. Advances in Mental Health and Addiction. (pp. 77-97) Springerhttps://doi.org/10.1007/978-3-319-64838-5_5

- Web Foundation (Ed.) 2020.a pandemic of online violence against women and girls&author=&publication_year= There’s a pandemic of online violence against women and girls.World Wide Web Foundation

- Kirchengast, T & Crofts, T. 2019.legal and policy contexts of ‘revenge porn’ criminalisation: The need for multiple approaches&author=Kirchengast&publication_year= The legal and policy contexts of ‘revenge porn’ criminalisation: The need for multiple approaches. Oxford University Commonwealth Law Journal 19(1):1–29.

- Segura, L, Estévez, J F & Estévez, E. 2020.and emotional intelligence in adolescent cyber aggressors and cyber victims&author=Segura&publication_year= Empathy and emotional intelligence in adolescent cyber aggressors and cyber victims. International Journal of Environmental Research and Public Health (13)17.

- Nixon, C. 2014.perspectives: The impact of cyberbullying on adolescent health&author=Nixon&publication_year= Current perspectives: The impact of cyberbullying on adolescent health. Adolescent Health, Medicine and Therapeutics 5:143–158.

- Kloess, J A, Beech, A R & Harkins, L. 2014.Online child sexual exploitation: Prevalence, process, and offender characteristics. Trauma, Violence, and Abuse 15:126–139.

- Miner, G, Delen, D, Elder, J, Fast, A, Hill, T & Nisbet, R. 2012.text mining and statistical analysis for non-structured text data applications&author=&publication_year= Practical text mining and statistical analysis for non-structured text data applications.Elsevier

- Goyvaerts, J. 2007.expressions: The complete tutorial&author=&publication_year= Regular expressions: The complete tutorial.Jan Goyvaerts

- European Union Agency for Fundamental Rights (Ed.) 2010.against women: An EU-wide survey&author=&publication_year= Violence against women: An EU-wide survey.FRA - European Union Agency for Fundamental Rights

- Tandon, N. 2015.violence against women and girls&author=&publication_year= Cyber violence against women and girls.ITU News

- Woodlock, D. 2017.abuse of technology in domestic violence and stalking&author=Woodlock&publication_year= The abuse of technology in domestic violence and stalking. Violence Against Women 23(5):584–602.

- Statista Research Department (Ed.) 2021c.news websites Philippines 2019 by daily pageviews per visitor&author=&publication_year= Leading news websites Philippines 2019 by daily pageviews per visitor.Statista

- University of New Brunswick (Ed.) 2015.the screen: assessing needs for the prevention and elimination of cyberviolence against young women in New Brunswick&author=&publication_year= Behind the screen: assessing needs for the prevention and elimination of cyberviolence against young women in New Brunswick.University of New Brunswick

- Krantz, G & Garcia-Moreno, C. 2005.against women&author=Krantz&publication_year= Violence against women. Journal of Epidemiology and Community Health 59(10):818–821.

- Blanchfield, L. 2011.Nations system efforts to address violence against women&author=&publication_year= United Nations system efforts to address violence against women.Congressional Research Service

- García-Moreno, C, Zimmerman, C, Morris-Gehring, A, Heise, L, Amin, A, Abrahams, N, Montoya, O, Bhate-Deosthali, P, Kilonzo, N & Watts, C. 2015.violence against women: A call to action&author=García-Moreno&publication_year= Addressing violence against women: A call to action. The Lancet 385(9978):61830–61834.

- Sutherland, G, Easteal, P, Holland, K & Vaughan, C. 2019.representations of violence against women in the mainstream news in Australia&author=Sutherland&publication_year= Mediated representations of violence against women in the mainstream news in Australia. BMC Public Health (502)19.

- Saltz, S B, Rozon, M, Pogge, D L & Harvey, P D. 2020.and its relationship to current symptoms and history of early life trauma: A study of adolescents in an acute inpatient psychiatric unit&author=Saltz&publication_year= Cyberbullying and its relationship to current symptoms and history of early life trauma: A study of adolescents in an acute inpatient psychiatric unit. The Journal of Clinical Psychiatry (8)81.

- World Wide Web Foundation & World Association of Girl Guides and Girl Scouts (Ed.) 2020.- Young people’s experience of online harassment&author=&publication_year= Survey - Young people’s experience of online harassment.

- Runcan, R. 2020.Conflict solution in cyberbullying. Revista de Asistenţ Sociala 2:45–57.

- Van-Der-Wilk, A. 2018.violence and hate speech online against women&author=&publication_year= Cyber violence and hate speech online against women.The European Parliament’s Committee on Women’s Rights and Gender Equality

- Krawczyk, K, Chelkowski, T, Laydon, D, Mishra, S, Xifara, D, Gibert, B, Flaxman, S, Mellan, T, Schwämmle, V, Röttger, R, Hadsund, J & Bhatt, S. 2021.online news media coverage of the COVID-19 pandemic: Text mining study and resource&author=Krawczyk&publication_year= Quantifying online news media coverage of the COVID-19 pandemic: Text mining study and resource. J Med Internet Res 23(6):e28253.

- Iganski, P & Sweiry, A. 2018.Hate crime. In: A. Treviño, ed. Cambridge Handbook of Social Problems&author=&publication_year= The Cambridge Handbook of Social Problems. (pp. 399-410) Cambridge University Press

- Aguilar, K. 2020.sexual harassment on the rise, says CHR&author=&publication_year= Online sexual harassment on the rise, says CHR.Inquirer

- Malhotra, N. 2015.questions on technology-related violence&author=&publication_year= Good questions on technology-related violence.Association of Progressive Communications

- Carll, E K. 2003.portrayal of violence and women: implications for public policy&author=Carll&publication_year= News portrayal of violence and women: implications for public policy. American Behavioral Scientist 46(12):1601–1610.

- Patchin, J W & Hinduja, S. 2020.among adolescents: Results from a national survey of U.S. youth&author=Patchin&publication_year= Sextortion among adolescents: Results from a national survey of U.S. youth. Sexual Abuse 32(1):30–54.

- Notar, C E, Padgett, S & Roden, J. 2013.Resources for intervention and prevention&author=Notar&publication_year= Cyberbullying: Resources for intervention and prevention. Universal Journal of Educational Research 1(3):133–145.

- Ellsberg, M, Arango, D J, Morton, M, Gennari, F, Kiplesund, S, Contreras, M & Watts, C. 2015.Prevention of violence against women and girls: What does the evidence say. The Lance 385:61703–61710.

- Schmiedel, T, Müller, O & Brocke, J Vom. 2018.modeling as a strategy of inquiry in organizational research&author=Schmiedel&publication_year= Topic modeling as a strategy of inquiry in organizational research. Organizational Research Methods 22(4):941–968.

- Aggarwal, C C & Zhai, C. 2012.introduction to text mining&author=Aggarwal&publication_year= An introduction to text mining. In: Aggarwal, C.C. & Zhai, C., eds. text data&author=Aggarwal&publication_year= Mining text data. (pp. 1-10) Springerhttps://doi.org/10.1007/978-1-4614-3223-4_1

- Antons, D, Grunwald, E, Cichy, P & Salge, T. 2020.The application of text mining methods in innovation research: current state, evolution patterns, and development priorities. R & D Management 50:329–351.

- Statista Research Department (Ed.) 2021b.in news outlets in the Philippines in 2021, by brand&author=&publication_year= Trust in news outlets in the Philippines in 2021, by brand.Statista

- Hori, S. 2015.exploratory analysis of the text mining of news articles about “water and society&author=Hori&publication_year= An exploratory analysis of the text mining of news articles about “water and society. WIT Transactions on The Built Environment 168:501–508.

- Aguilar, M G. 2019.Sex tourism in the Philippines: A basis for planning and policy making and amendments. Journal of Tourism & Hospitality 8(5).

Document information

Published on 31/12/21

Accepted on 31/12/21

Submitted on 31/12/21

Volume 30, Issue 1, 2022

DOI: 10.3916/C70-2022-10

Licence: CC BY-NC-SA license

Share this document

Keywords

claim authorship

Are you one of the authors of this document?